Tym razem zło rozprzestrzenia się i atakuje za pomocą zmanipulowanych projektów Xcode. Podczas otwierania mogą one zainfekować komputer dewelopera.

XcodeSpy: złośliwy projekt Xcode

Zmodyfikowany projekt instaluje niestandardowy wariant backdoora EggShell na komputerze z macOS dewelopera wraz z mechanizmem utrudniającym jego wykrycie i unieszkodliwienie.

Dzięki informacjom z anonimowego źródła, badacze SentinelOne dowiedzieli się, że „na wolności” istnieje zmanipulowany projekt Xcode wymierzony w programistów iOS. Szkodliwy projekt jest spreparowaną wersją legalnego projektu open-source dostępnego na GitHubie. Projekt ten oferuje programistom iOS kilka zaawansowanych funkcji do animowania paska kart iOS na podstawie interakcji z użytkownikiem.

Backdoor instalowany za pomocą zmanipulowanego projektu Xcode, posiada funkcje nagrywania mikrofonu, kamery i klawiatury ofiary, a także możliwość wysyłania i pobierania plików.

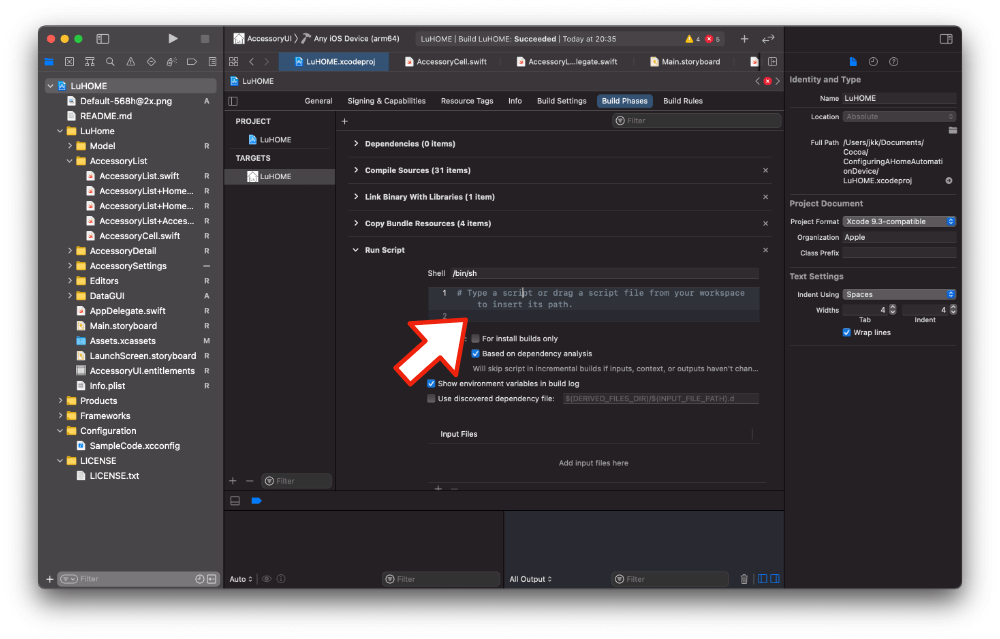

Do ataku jest wykorzystywana funkcja Run Script w projekcie Xcode. Ukryty został w niej kod powłoki, który kontaktuje się z serwerem atakującego i ściąga niestandardowy wariant backdoora EggShell. Złośliwe oprogramowanie instaluje też LaunchAgenta w celu zapewnienia sobie trwałości.

Na chwilę obecną jest znany jeden przypadek wykrycia ataku w organizacji amerykańskiej. Z analizy SentinelOne wynika, że kampania za pomocą tej wersji XcodeSpy była prowadzona co najmniej od lipca do października 2020 r. i mogła być również skierowana do programistów w Azji.

Tu można znaleźć podejrzeny skrypt Xcode

Szkodliwy skrypt, jeżeli już się wie o możliwości ataku, łatwo odnaleźć w ustawieniach projektu. Jednak, jeżeli deweloperzy nie są świadomi zagrożenia, łatwo mogą, pość ofiarą, podczas nieuważnego wymieniania się projektami Xcode lub pobierania ich z niesprawdzonych źródeł.

Więcej informacji o tym jak sprawdzić projekt i jak się zabezpieczyć znajdziecie na stronie: New macOS malware XcodeSpy Targets Xcode Developers with EggShell Backdoor.

0 komentarzy