Co jakiś czas prowadzę zajęcia wprowadzające dla młodzieży dotyczące IoT i mikrokontrolerów. Najważniejszym elementem, który poruszam, jest aspekt bezpieczeństwa. Jak widać, jest o czym mówić, bo nadal większość z użytkowników IT nie potrafi zadbać o bezpieczeństwo swoich urządzeń.

Loginy i hasła oraz adresy 515 000 urządzeń z aktywnym Telnetem

W zeszłym tygodniu haker opublikował obszerną listę referencji Telnet dla ponad pół miliona serwerów, routerów domowych i „inteligentnych” urządzeń.

Lista, która została opublikowana na popularnym forum hakerskim, zawiera adres IP każdego urządzenia, wraz z nazwą użytkownika i hasłem do usługi Telnet, która może być używany do sterowania urządzeniami przez Internet.

Według oświadczenia osoby, która udostępniła dane, lista została sporządzona poprzez skanowanie Internetu w poszukiwaniu urządzeń, które eksponowały swój port Telnet. Haker próbował użyć fabrycznie ustawionych domyślnych nazw użytkownika i hasła lub haseł niestandardowych, ale łatwych do odgadnięcia.

Jak widać po fragmencie listy opublikowanej przez ZDNet, wiele z haseł jest rzeczywiście fabrycznych.

Warto zwrócić uwagę na to, że podawane numery IP są często przyznawane dynamicznie przez dostawcę usług i od października, bo tak datowana jest lista, mogły w większości ulec zmianie. Jednak i w takim przypadku lista się przyda potencjalnych hakerom. Wystarczy, że ponownie przeskanują oni zakres numerów IP używanych przez danego operatora w poszukiwaniu „wystawionych” urządzeń o znanych już hasłach.

Te dane były używane do tworzenia sieci botów, które służą m.in. do ataków DDoS (masowe wysyłanie żądań do wybranego serwera ofiary w celu zakłócenia lub zablokowania jego pracy). Jeden z operatorów serwisu służącego do takich ataków opublikował listę, bo jak twierdzi, sam zaczął korzystać z innej metody. Zamiast budować sieć botów, wynajmuje serwery od dostawców usług sieciowych.

Zmień hasło!

Jak widać nadal tysiące użytkowników, nie raczy zmienić standardowego hasła swoich urządzeń, nie bacząc na zagrożenia, jakie się z tym wiążą. Opanowanie domowego routera może dać dostęp atakującemu do kamer IP i innych urządzeń, a to tylko jedno z najprostszych do przewidzenia zagrożeń.

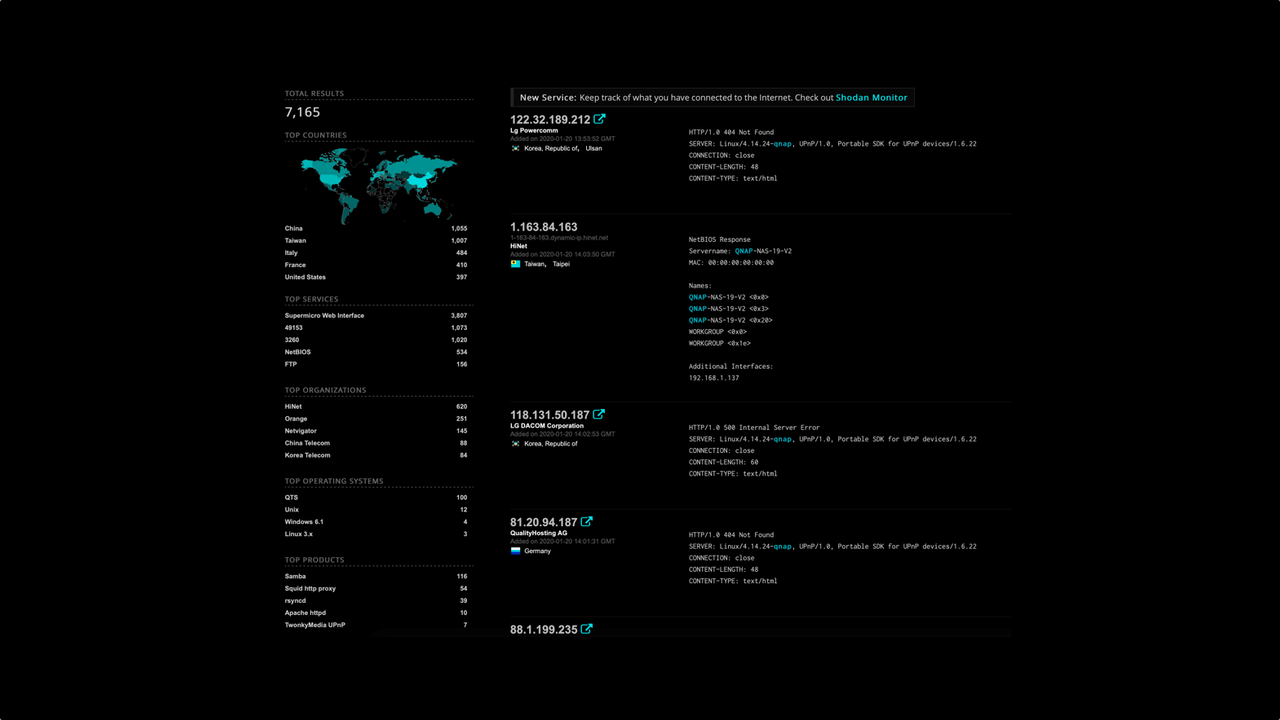

Warto pamiętać o serwisie Shodan. Jest to odpowiednik Google’a, ale właśnie dla urządzeń IoT. Z niego pochodzi tytułowe zdjęcie.

W tym kontekście rygory co do urządzeń IoT dla HomeKit stosowane przez Apple są całkowicie zrozumiałe. Apple wymaga, aby urządzenie mogło działać bez dostępu do internetu, jedynie w sieci lokalnej. Jednie samodzielna aktualizacja firmwaru może być chwilowym wyjątkiem. Dlatego też Apple wraz z dostawcami routerów domowych, pracuje nad funkcją, która automatycznie blokuje dostęp do internetu dla urządzeń HomeKit używających protokołu IP. I bardzo dobrze!

A jak tam wasze hasła?

0 komentarzy