Czas, gdy użytkownicy Maców mogli czuć się bezpiecznie jak jedynak pod ochroną swojej matki, minęły już dawno. Nadal jesteśmy w lepszej sytuacji, ale nie możemy już lekceważyć zasad bezpieczeństwa i zdrowego rozsądku. Dobrym przykładem czyhającego zła jest Coldroot, trojan na macOS, dotąd niezbadany.

Coldroot, trojan napisany w Pascalu

I niestety użycie tego dość archaicznego języka programowania, nie powoduje, że jest on mniej groźny. Problem z Coldroot polega na tym, że nie wykrywały go (w momencie badania) żadne programy antywirusowe, w tym zapora wbudowana w macOS przez Apple.

Dokładną analizę kodu i metodę działania Coldroot wykonał Patrick Wardle.

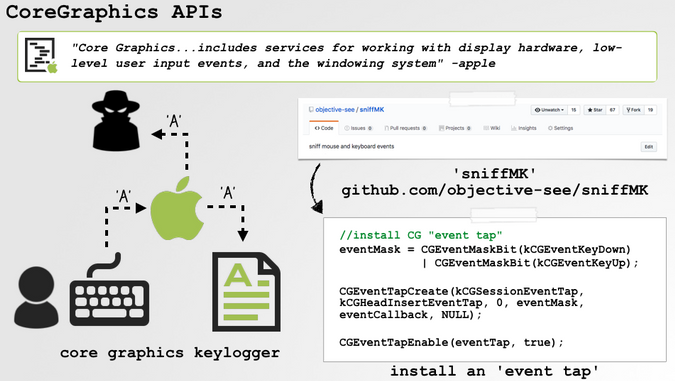

Zaczęło się od „bazy prywatności” macOS, czyli pliku TCC.db, gdzie są przechowywane informacje o tym, które programy mogą mieć dostęp do interfejsu i kluczowych elementów systemu. Te uprawnienia pozwalają na „podsłuchiwanie” klawiatury i innych interfejsów komputera. Są używane m.in. przez opisywany niedawno program do nagrywanie screencastów Screen Capture Pro Movavi. W tym przypadku aplikacja podsłuchuje klawiaturę, aby umieszczać w filmie symbole wciskanych podczas nagrywania klawiszy. Jednak taki sam dostęp pozwala keylogerom na podsłuchanie naszych loginów i haseł.

Patrick postanowił poszukać jakiegoś przykładu programu usiłującego zdobyć dostęp do „bazy prywatności” TCC.db do swojej prezentacji. W ten sposób natrafił w serwisie VirusTotal na nieopisany szczegółowo plik com.apple.audio.driver2.app. Okazał się on być uznawany za bezpieczny przez wszystkie narzędzie testujące, ale nie osłabiło to czujności badacza.

Dalsza analiza pokazała, że jest to złośliwy trojan, który podszywa się pod dokument i podczas uruchamiania prosi o autoryzację (to jest dobra wiadomość, bo wymaga naszej interakcji) w celu dokonania zmian w bazie danych i nadania sobie wymaganych, szerokich przywilejów. Następnie ukrywa się po wcześniejszy ustawieniu uruchamiania przy każdym starcie systemu.

Na szczęście na nowszych systemach (od macOS 10.12 Sierra), same przywileje roota uzyskane po autoryzacji przez nieroztropnego użytkownika, nie wystarczą do podsłuchiwania klawiatury. W nowych systemach „baza prywatności” jest dodatkowo zabezpieczona przed modyfikacjami bez wiedzy użytkownika. Jednak trojan nie ogranicza się do podsłuchiwania klawiatury. Dodatkowo może wykonywać zdalne polecenia w tym przeszukiwanie dysku, przesłanie wskazanych plików, kasowanie, wyłączanie komputera i wiele innych groźnych czynności.

Co robić?

Nauka z tego przypadku jest taka, że zawsze dobrze się zastanówmy, zanim podamy hasło. Za każdym razem należy dokładnie sprawdzić jaki program prosi o hasło i czy jego żądania pasują do sytuacji. Szczególnie jeżeli nie jest to program podpisany przez dewelopera.

Więcej o wrednym Coldroot możecie przeczytać w artykule Patricka Wardle’a. Z niego pochodzą też ilustracje.

Na stronie Objective See znajdziecie zaś, trochę interesujących narzędzi do zabezpieczenia i kontroli systemu.

A tu znajduje spora kolekcja złośliwego oprogramowania: Mac Malware (Uwaga! To są prawdziwe szkodniki i ich bezmyślne uruchomienie może mieć katastrofalne skutki).

0 komentarzy