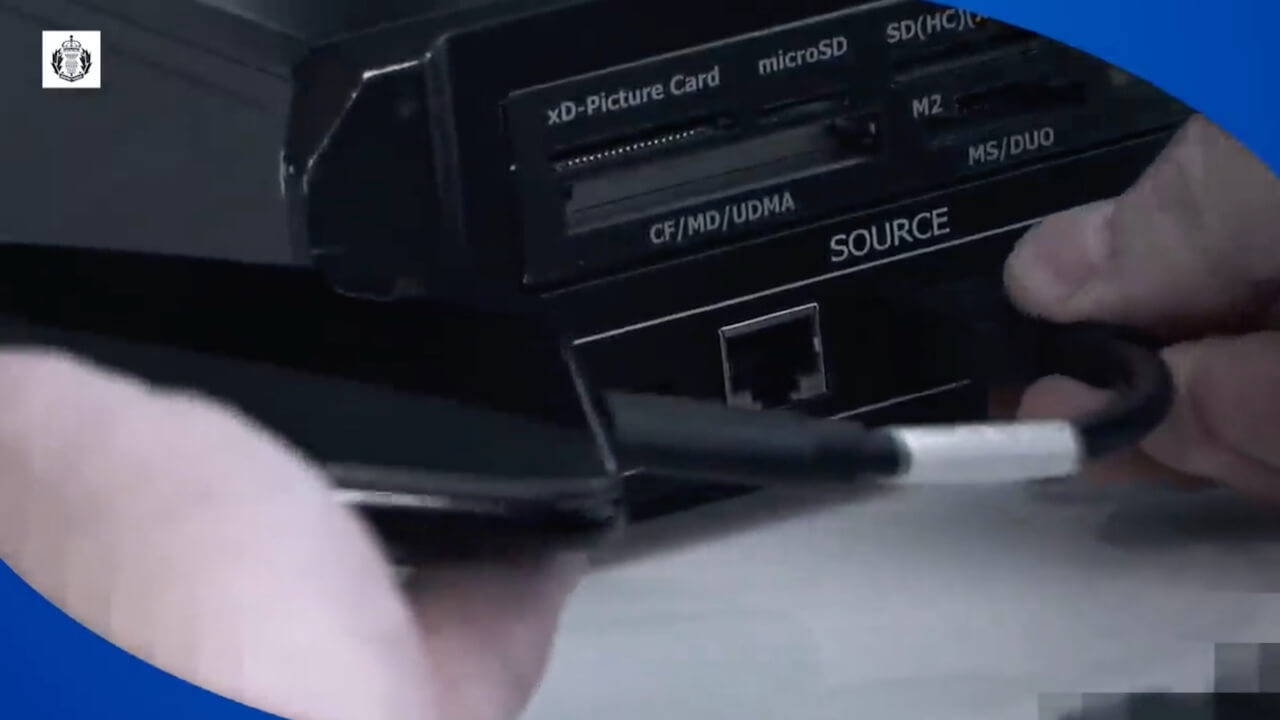

Cyber kiosk Cellebrite, to jedno z kilku znanych narzędzi do łamania zabezpieczeń wbudowanych w smartfony. Z tego, co wiadomo, potrafi sobie poradzić nawet z niektórymi modelami iPhone’ów i wersjami iOS. Jak posługują się nią szkoccy policjanci, można zobaczyć na filmie.

Z naciskiem na poufność

Informacje podane na portalu szkockiej policji ujawniają, w jaki sposób oficerowie policji będą dobierać się do danych zapisanych w smartfonach oraz w jaki sposób po ich ewentualnym uzyskaniu, będą one analizowane. Warto zwrócić uwagę na to, jak szkocka policja podkreśla, że dane po zbadaniu nie będą zapisywane, bo „cyber kioski”, w jakich 41 sztuk mają zostać wyposażone komisariaty do końca maja, nie mają takiej możliwości. Interesujące.

Cyber kioski to komputery stacjonarne, które będą znajdowały się na posterunkach policji we wszystkich lokalnych wydziałach policji. Technologia ta pozwala specjalnie wyszkolonym policjantom badać urządzenia mobilne w celu ustalenia, czy zawierają one informacje, które mogą mieć znaczenie dla dochodzenia lub incydentu policyjnego. Pozwoli to na znacznie wcześniejszy przebieg dochodzenia i szybszy zwrot urządzeń, które nie są istotne dla dochodzenia.

Dzięki szybkiej identyfikacji urządzeń, które zawierają i nie zawierają dowodów, możemy zminimalizować ingerencję w życie ludzi i zapewnić lepszą obsługę społeczeństwa.

To cytaty pochodzące z komunikatu policji szkockiej.

Więcej można zobaczyć na filmie:

Oczywiście nie podano, z jakimi urządzeniami cyber kioski sobie radzą i jakie zabezpieczenia potrafią obejść. Nie podejrzewam, aby potrafiły „złamać” każdego iPhone’a, choć „wyścig zbrojeń” wciąż trwa. Warto skonfrontować te informacje z żądaniami wystosowanymi przez FBI do Apple. Czyżby FBI nie dysponowała kioskami od Cellebrite? A może nie są one aż tak sprawne? Choć z iPhone 5, który jest w posiadaniu FBI z pewnością, by sobie poradziły. Gorej z 7 Plus, który też jest dowodem w sprawie strzelaniny.

A po co łamać. Wystarczy ładnie poprosić i Apple da wszystkie dane zdeszyftowane. Pianie macwyznawcy od lat by bezpieczeństwa i pełnego szyfrowania właśnie rozbiło się o skały: https://www.tabletowo.pl/apple-kontra-fbi-icloud/

Musi mu być ciężko. Tyle lat żył w kłamstwie i rozpowszechniał je – a co najlepsze – był przekonany o słuszności swoich słów.

Mi też jest niedobrze. Doniesienia o skompromitowanym szyfrowaniu to dla mnie największy kryzys wizerunkowy u Apple od lat.

Przeczytaj odpowiedź dla poprzednika lub choć postaraj się zrozumieć czytane teksty.

Potrafisz zrozumieć czytane teksty? Czy ograniczasz się do tytułów?

Appel od lat podaje jaki informacje i w jaki sposób można od niego uzyskać. Apple nigdy nie podawał, że szyfruje kopie kluczem z urządzenia. Apple podaje jakie rzeczy są szyfrowane end-to-end.

Apple nie wycofał się z pomysłu, który nawet nie został ujawniony i nie narobił nikomu nadziei. Są alternatywne metody robienia kopii. Czy tak trudno to zrozumieć?

https://www.androidcentral.com/apple-may-have-ditched-encrypted-backups-google-hasnt ojojoj 🙂