Ostatnimi czasy panuje moda na dekalogi, kodeksy i wszelkiej maści zbiory reguł. W Mój Mac Magazynie lubimy iść pod prąd, wyznaczać nowe trendy dlatego postanowiłem spisać dekalog iOS z myślą o młodszych użytkownikach iUrządzeń. Doświadczeni Apple userzy niech potraktują to jako małe repetytorium bezpieczeństwa.

1. Chroń iPhone’a swego od kradzieży.

Bardzo chciałbym napisać, że żyjemy w bezpiecznych czasach, ale tak nie jest. Od momentu wprowadzenia szeregu zabezpieczeń kradzież iPhone’a bez odciętego palca i wnikliwego przesłuchania z włączoną lampą przestała być opłacalna dla potencjalnych złodziei. Przyczyniła się do tego w głównej mierze zwiększona świadomość i rozpowszechnienie wiedzy o sprzęcie Apple. Pamiętam, jak kilka lat temu popularne portale aukcyjne zalała fala trefnych aukcji. Sprzedający oferowali urządzenia, dodając w aukcji małą czcionką adnotację o blokadzie „hasłem”.

Nabywający trefny przedmiot mógł się liczyć z rychłą wizytą służb.

Przejdźmy jednak do właściwego tematu: Włączmy ustawienia > nasz profil (imię i nazwisko)> iCloud. W ustawieniach iCloud wybieramy Znajdź mój iPhone.

Włączmy funkcję poprzez przesunięcie kłódki w prawą stronę. iUrządzenie podłączone do konta i usług iCloud zapewni nam nie tylko komfort użytkowania, ale również realne poczucie bezpieczeństwa. W przypadku kradzieży (czego nikomu nie życzę) sprawnie zlokalizujemy nasze iUrządzenie i zablokujemy zdalnie dostęp z poziomu iCloud.

2. Miej niestandardowy kod.

Czytnik linii papilarnych przyzwyczaił nas do rutyny, która jak wiemy, potrafi uśpić nasze zwierzęce instynkty przetrwania w technologicznej dżungli. Przeciętny użytkownik iOS zapytany o kryteria doboru kodu blokady urządzenia z iOS sygnalizuje, że kieruje się tutaj wygodą. Dominują kombinacje czterech nieskomplikowanych, blisko siebie położnych cyfr, na przykład: 1234, 3456.

Niefrasobliwe, lekceważące podejście do bezpieczeństwa kodu jest jak otwarcie na oścież drzwi szajce bandytów. Uważnie dobierajmy kombinacje kodu tak, aby były rozpoznawalne tylko i wyłącznie dla nas (niekoniecznie nada się data urodzenia córki, wnuka).

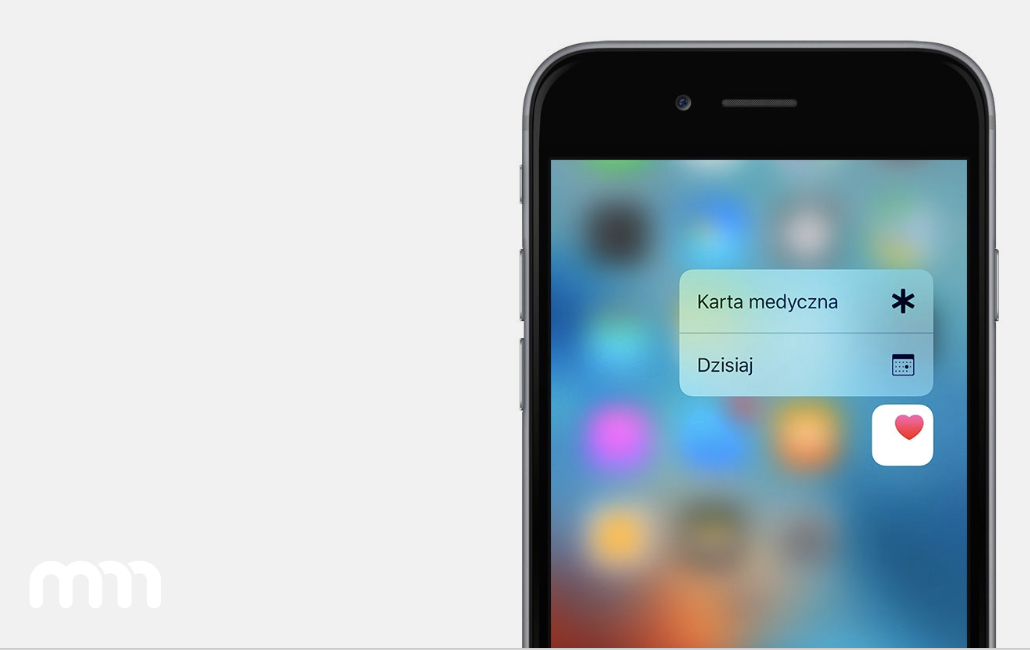

3. Wypełnij kartę medyczną.

Każdy z nas prędzej czy później będzie miał do czynienia z instytucjami ochrony zdrowia. Mam o tym pewne pojęcie, bo z pierwszego wykształcenia jestem specjalistą ds. promocji zdrowia i edukacji dorosłych. Na studiach odbywałem praktyki w jednostkach ochrony zdrowia. Dało mi to realne doświadczenie w ocenie pracy jednostek ratownictwa medycznego i pierwszego kontaktu. Ile czasu zajmuje wstępne badanie fizykalne pacjenta i ocena wstępna? Są to cenne sekundy, decydujące o czyimś życiu. Z szybkiego wywiadu nie dowiemy się o historii leczenia, grupie krwi, alergii czy chorobach przewlekłych. Takich informacji może dostarczyć ratownikom i lekarzom karta medyczna iOS. Jej wypełnienie trwa raptem kilka sekund, w momencie najwyższej próby ocali nasze życie i pozostałych poszkodowanych, pozwalając służbom zająć się bardziej potrzebującymi.

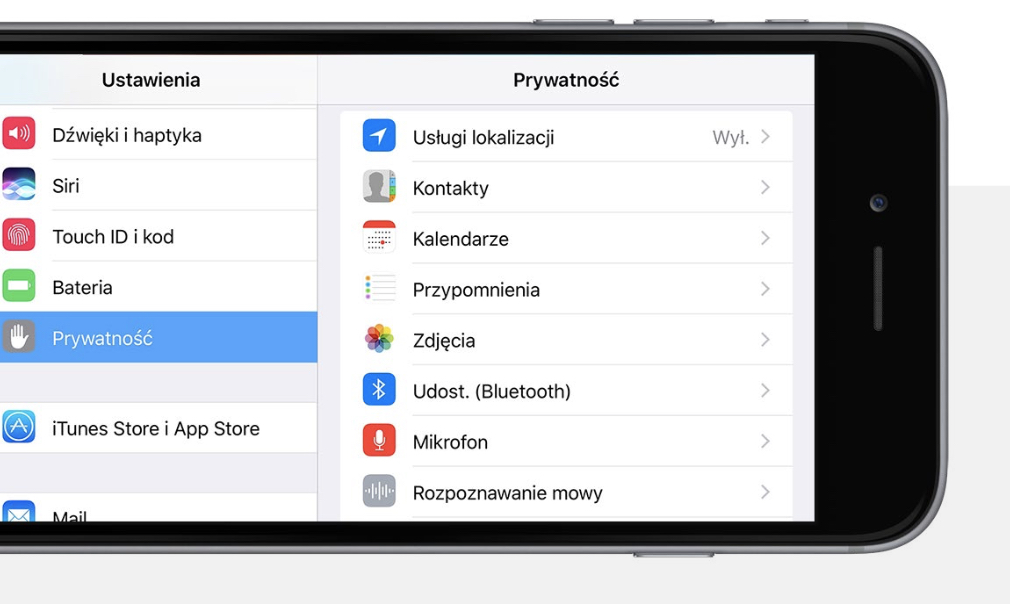

4. Ostrożnie powierzaj prywatność aplikacjom.

iOS jako zamknięty ultrabezpieczny system skutecznie chroni użytkownika od szkodliwych aplikacji. Pozwala jedynie na instalacją produktów zweryfikowanych firm. Jednak zawsze najsłabszym ogniwem bezpieczeństwa są sami użytkownicy. Niedokładnie czytający regulaminy i pochopnie wyrażający zgodę na udostępnienie prywatnych danych aplikacjom trzecim. Pamiętacie słynny kazus z najpopularniejszym portalem społecznościowym na świecie? Deweloperzy zauważyli szybki spadek baterii w iPhone’ach i iPadach z powodu aplikacji. Przyczyną okazał się… cały czas włączony mikrofon. Media zostały poinformowane w oficjalnej wersji o wadliwym działaniu aplikacji. Nigdy się nie dowiemy, kto za tym stoi i czy w ogóle rejestrowano rozmowy użytkowników. Kolejny kazus: zbieranie poufnych informacji od klientów Ubera. Takich podejrzanych przypadków znajdziemy setki.

Korzystajmy z głową z dobrodziejstw nowych technologii. Czytajcie ze zrozumieniem regulaminy i treści zawieranych umów. Zastanówcie się dwa razy, zanim wyrazicie zgodę na dostęp do prywatnych danych.

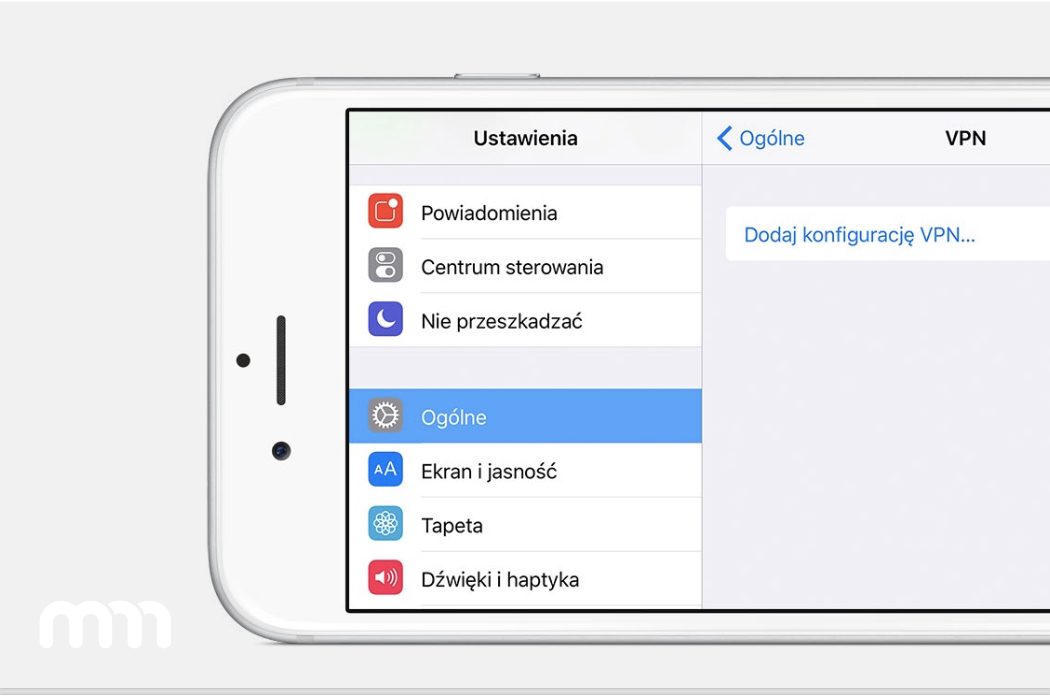

5. Stosuj VPN.

Pod tym tajemniczym skrótem, kryje się pełna nazwa: Virtual Private Network. Wiele osób mylnie kojarzy to czasami, kiedy zaradni Europejczycy próbowali docierać do treści i aplikacji zarezerwowanych dla rynku amerykańskiego. Aplikacje trzecie preparowały lokalizację z Europy Wschodniej do środkowej części USA. Do niedawna tylko tak można było oglądać stream produkcji Netflixa.

Prawdziwy VPN przyrównałbym do zawoalowanego adresu naszej sieci. Gdy łączę się z publicznym Wi-Fi popularnej sieciówki, cała struktura widzi, że moje urządzenie jest połączone z domowym Wi-Fi, które jest 100 km od lokalu. Trochę zawiłe, prawda? Postaram się zrobić wizualizację: rozpanoszenie się trendu home office wymusiło na korporacjach technologicznych oddelegowanie armii pracowników do domów. Z home office odbierają i wysyłają służbowe dokumenty oraz korespondencję. Firmowe gigabajty przechodzące przez domową sieć (czytaj: słabo zabezpieczoną) to kiepski pomysł. Wirtualna sieć prywatna zapewnia dobre szyfrowania. Pracując w pociągu, będę miał połączenie nie z wagonowym Wi-Fi, ale z siecią firmową.

6. Szyfruj rozmowy prywatne i biznesowe.

Zdarza się Wam prowadzić rozmowy z potencjalnymi klientami i bliskimi? Telefon, nawet iPhone, nie zawsze oznacza bezpieczną linię. Nie bez powodu osoby publiczne (poza Donaldem Trumpem, ten upodobał się najmniej bezpieczną markę do tweetowania) pracują na specjalnie przygotowanym, szyfrowanym sprzęcie. Barack Obama swego czasu ubolewał nad kategorycznym zakazem korzystania z iUrządzeń. Ciągnął za sobą supermegazmodyfikowaną jeżynkę, zaś do social mediów używał iPada. Hilary Clintom ku zgrozie doradców wysyłała służbowe maile z niebezpiecznego, prywatnego maila. Z naszego podwórka: w jednej z nieformalnych rozmów pracownicy dużej państwowej spółki dali mi do zrozumienia, że mają służbowy zakaz korzystania ze Skype’a do firmowych narad i przepływu newralgicznych danych. Sam traktuję Skype’a z dużą dozą ostrożności.

Dla przeciętnego Apple usera najbardziej bezpieczny jest Face Time i iMessage. W tym drugim możemy bezpiecznie wysłać hasła i zaszyfrowaną notatkę iCloud.

7. Regularnie wykonuj kopie zapasowe.

Tego chyba nie musimy tłumaczyć. Załóżmy pewien scenariusz: jesteście na wyjeździe, wasz iPhone – podstawowe narzędzie pracy, doznał bolesnego w skutkach kontaktu. W większości serwisów dostaniecie tymczasowy egzemplarz. Przewaga sprzętu Apple polega na usługach (niektórzy mogą się uczyć od teamu z Cupertino). W jednej chwili odtworzycie zawartość iUrządzenia z iCloud bądź z kopii szyfrowanej na maku (polecam ten wariant ze względu na 100-procentową pewność odtworzenia iUrządzenia).

8. Twórz hasła z wyobraźnią.

Apple mocno pilnuje jakości i siły hasła do Apple iD. Nie zwalnia to nas z obowiązku tworzenia dobrych i różnorodnych haseł do poszczególnych usług. Powinny się one mocno od siebie różnić. Kilka miesięcy temu moja prywatna skrzynka była atakowana przez hakerów z pięciu miejsc świata jednocześnie. Administrator, widząc dziwny ruch w sieci, zablokował dostęp do skrzynki. Typowy Jan Kowalski lubi prostotę, ułoży schematyczne hasło, powieli je w pozostałych usługach. Wyobraźcie sobie przejęcie jednej skrzynki. Szybkie logowanie do kont social media i bankowości elektronicznej. Hakowanie zaczynamy nie od kodu, ale tak jak pisałem wcześniej, od najsłabszego ogniwa, czyli człowieka. Poznam Twoje nawyki, codzienną rutynę, inspiracje i preferencje (Google i social media to otwarta księga). Po miesiącu wejdę w Twoją skórę, nauczę się myśleć i działać jak ty, drogi czytelniku. Kilkukrotnie udowodniłem tak znajomym, że należy zadbać o większe bezpieczeństwo.

9. Rozważnie udostępniaj lokalizację.

Wielu moich znajomych skwapliwie chwali się licznymi miejscami pobytu, za pomocą funkcji publicznego udostępnienia lokalizacji w social media. Rozumiem potrzebę work-life balance. Doskonale wpisuje się to we współczesne trendy social mediów. Artykuł ukaże się w początkach sezonu urlopowego, czyli podczas żniw dla wszelkiej maści włamywaczy.

Każdy może mieć wgląd, kiedy wyjeżdżacie na urlop, a kiedy jesteście na Mazurach (niektórzy oficjalnie przebywając na L-4). Zawsze w takich przypadkach zalecam ostrożność i rozwagę.

Pamiętam, jak ulubiona kursantka z dumą pokazała mi swojego iPada. Pokazałem jej, jak łatwo w iOS, może śledzić aktywność swojego syna mieszkającego w Warszawie (mieli rodzinnie konto iCloud). Pamiętajcie o takich sprawach, kupując iUrządzenia swoim najbliższym 🙂

10. Włącz dwupoziomową weryfikację.

Apple iD to nasze najbardziej osobiste i unikalne konto. Dające dostęp do usług i chmury Apple. Przypisujemy do niego kartę płatniczą, utwory z bazy Apple Music czy chmurowe kopie iUrządzeń. Silne, skomplikowane hasło już nie wystarcza. Cyberprzestępcy nieustannie zbroją się w tym nierównym wyścigu. Użytkownik nie zna dnia ani godziny. Z myślą o next level bezpieczeństwa Apple stworzyło dwustopniową weryfikację. Podczas rutynowego logowania się do Apple iD otrzymamy na drugim urządzeniu kod potwierdzający tożsamość.

Zmodyfikowany tekst pochodzi z czerwcowego wydania Mój Mac Magazynu.

Zachęcam do subskrybowania MMM. Dołącz do bazy naszych czytelników 🙂

Donald ostatnio chyba jednak przestawił się na iPhone 😉

Bo fabryki mają powstać. A pamiętam te listy co to zły był Donald… Nie ogarniam świata.

Może jedno i drugie, po trochu 😉

Z jakiego VPN najlepiej korzystać? Czy to bezpieczne logować się do banku itp przez VPN?

Zależy do jakich zadań, jeśli do służbowych najlepiej brać firmowy. Jeśli prywatny to mamy kilka fajnych rozwiązań: VPN prywatnej bezpiecznej sieci bądź operatora. Mało się o tym pisze, ale operatorzy dają możliwość konfiguracji VPN-ów pod ich brandem. Jasne to jest bezpieczne. Prędzej bałbym się logować do bankowości elektronicznej przez niezabezpieczone WiFi sieciowej kawiarni 🙂

Tak, wiem, nigdy bym nie korzystał z publicznej sieci WiFi to logowania się w ważnych serwisach. Zawsze używam internetu mobilnego w telefonie w takich sytuacjach. Jestem „zielony” w kwestii VPN. Wiem tylko tyle, że połączenie zestawione po VPN omija blokady regionalne (np. w Operze jest taka funkcja) ale jak to uruchomić lub skonfigurować w iPhone w ustawieniach ( i po co tak na dobrą sprawę) to nie mam pojęcia. @pemmax:disqus Czy jest gdzieś u Was jakiś poradnik dla początkujących na ten temat?

Polecam protonvpm – najlepiej razem z protonmail. Warto zobaczyć TEDa opisującego jak twórcy zaczęli pracę nad protonmailem.

Ciekawą opcją szyfrowanego maila jest tutanota.

VPN broni Cię przed tym, że twój ruch w internecie jest logowany przez dostawcę internetu (w stanach dostawcy mają prawo handlować takimi danymi, jak jest w Polsce?). Dodatkowo serwer, który odwiedzasz też nie ma pełnych danych o Tobie (przeglądarka, IP i nazwa dostawcy internetu itp.).

Niektóre VPNy dodatkowo nie przepuszczają plików (js, flash, grafik) z serwisów reklamowych i śledządzych (google analytics itp). Takim VPNem jest DisconnectMe w wersji Pro i Premium.

Warto używać też dodatki: uBlock, Self-Destructing Cookies, https Everywhere – wszystkie 3 ma wbudowane na starcie nowa przeglądarka opensourcowa (na bazie chromium) Brave. Firefox oczywiście też ma możliwość instalacji tych dodatków.

Dziękuję! Poczytam. Miłego dnia.

O co chodzi z ta karta medyczna? Czy w sytuacji zagrozenie ratownik bedzie probowal uruchomic moj tel i poszukac info czy wypelnilem te karte czy co?

Jasno i czytelnie opisałem przykłady zastosowanie Karty Medycznej. Nowe pokolenie absolwentów szkół wyższych o profilu ratownictwo medyczne uczy się czegoś takiego. Pamiętaj! iPhone jest traktowany tak samo, jak portfel a w nim wcześniej ratownicy szukali informacji przy oględzinach pacjenta: Czy jest diabetykiem? Czy choruje na

epilepsję? itp.

Wlasnie nie opisales.

Czyli ratownika ma szukac telefonu, probowac odblokowac i szukac apki z tymi informacjami?

Druga sprawa to na ile one sa rzetelne, tzn. niektorzy ludzie nosza opaske na reku z informacja o grupie krwi, tyle, ze ratownicy nie moga na niej polegac i tak czy inaczej musza zrobic test na grupe. Takie jest prawo.

Zapewniem, że są ratownicy, którzy tak robią. W krajach zachodnich cyfryzacja ochrony zdrowia to norma. Szpitale Uniwersyteckie i ośrodki badawcze współpracują w ramach platformy zdrowotnej Apple. U nas niestety dopiero raczkujemy pod tym względem.

Do generowania łatwych do przepisania haseł używam: http://randomwords.xyz/

Biorę dwa dowolne z wylosowanych słów (czasem z różnych losowań, jeśli jakieś słowa mi się nie odpowiadają bo np. mają za dużo polskich ogonków). Między te słowa daje jakiś znak lub cyfrę i na koniec też jakiś znak lub cyfrę. Jedno ze słów z dużej litery.

I mam np. takie hasło: Konkurencji4narzuca!

Hasło oczywiście ląduje w menadżerze haseł.

Dokładnie, podstawą jest silne, niebanalne hasło. Takie, które nie będzie bezpośrednio związane z nami bądź nakierowane na nas. Hasło, którego nie zgadnie żaden z naszych bliskich.

Znam takich, którzy w ogóle nie korzystają z kodów blokad w iphonie… To dopiero hardcore.