Ta kuriozalna sytuacja zmusiła Cellebrite do usunięcia funkcji ekstrakcję danych z iPhone’a ze swojego najbardziej wydajnego produktu.

Nie hackuj, iPhone’a z Signalem, bo Ci dane zniszczy

Jak informuje Apple Insider z powodu poważnej luki, Cellebrite wyłączył funkcję ekstrakcji danych z iPhone’a w swoim narzędziu Physical Analyzer.

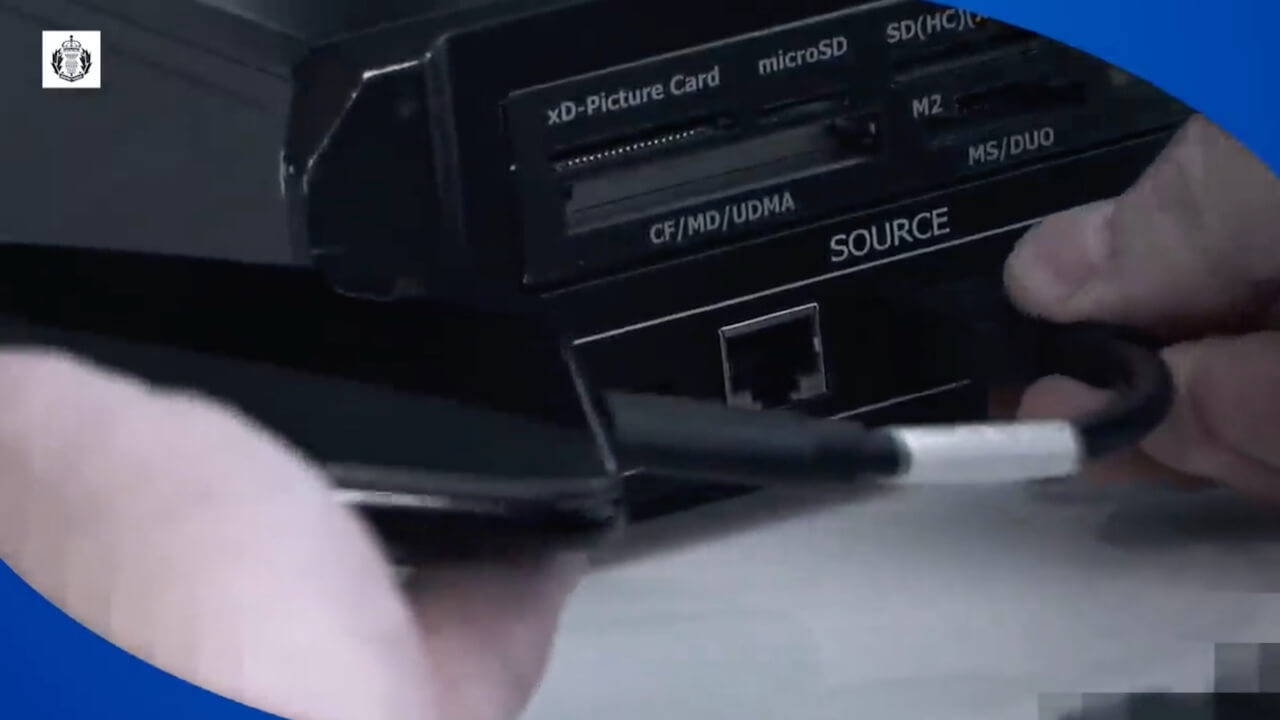

Cellebrite jest firmą, która buduje urządzenia kryminalistyczne używane przez organy ścigania i rządy. Urządzenia te zostały zakupione przez agencje rządowe i policje na całym świecie, aby uzyskać dostęp do danych przechowywanych na iPhone’ach i innych smartfonach oraz nośnikach pamięci.

Po odkryciu szeregu luk w zabezpieczeniach przez CEO komunikatora Signal Cellebrite został zmuszony do usunięcia funkcji pobierania danych z iPhone’a ze swojego najpotężniejszego urządzenia. Physical Analyzer, który jest nazwany „standardem przemysłowym dla badania cyfrowych danych”. Z tego powodu Cellebrite straciło najpoważniejszy atut tego urządzenia. To właśnie z powodu możliwości odczytu danych z niektórych zabezpieczonych iPhone’ów ten sprzęt i licencje do jego użytkowania były kupowane.

Według 9to5Mac Cellebrite załatało wiele dziur w zabezpieczeniach zgłoszonych przez CEO firmy Signal. Pozostała jednak niezałatana luka, którą aplikacja na iPhone’a mogła wykorzystać do uszkodzenia Physical Analyzer.

Cellebrite opublikował następujący komunikat dotyczący ostatniej aktualizacji:

Ta wiadomość ma na celu poinformowanie Państwa, że mamy dostępne nowe aktualizacje produktów dla następujących rozwiązań:

Cellebrite UFED v7.44.0.205

Cellebrite Physical Analyzer v7.44.2

Cellebrite UFED Cloud v7.44.2

Cellebrite UFED 7.44.0.205 i Cellebrite Physical Analyzer 7.44.2 zostały wydane w celu usunięcia niedawno zidentyfikowanej luki w zabezpieczeniach. Ta poprawka bezpieczeństwa wzmacnia ochronę tych rozwiązań.

W ramach aktualizacji zaawansowany proces ekstrakcji logicznej iOS jest teraz dostępny tylko w Cellebrite UFED.

Podczas ekstrakcji danych z iPhone’ów, nie dość, że ich oryginał w iPhone mógł ulec zniszczeniu warz z tworzoną kopią, to proces był niebezpieczny dla oprogramowania w samym urządzeniu.

Wydaje się, że Signal znalazł sposób na aktywną obronę przed skanowanie za pomocą narzędzi Cellebrite, choć wypowiedź szefa Signal wiele nie sugeruje.

W zupełnie niepowiązanych wiadomościach nadchodzące wersje Signal będą okresowo pobierać pliki do umieszczenia w pamięci masowej aplikacji. Te pliki nigdy nie są używane do niczego wewnątrz Signal i nigdy nie wchodzą w interakcję z oprogramowaniem lub danymi Signal, ale wyglądają ładnie, a estetyka jest ważna w oprogramowaniu.

Tak czy siak, sytuacja jest bardzo interesująca.

Cellebrite kontra Signal stworzony przez CIA 🙂

Zabawna sytuacja.

A ludzie nadal wierzą w prywatność i bezpieczeństwo Signal 🙂

A po polski się nie da? Odmianów w translatora brak? „do usunięcia funkcji ekstrakcję danych”